В последние десятилетия безопасность информации в области автоматизированных систем управления технологическими процессами (АСУ ТП) становится все более актуальной. Это связано с ростом сложности систем диспетчеризации и управления, а также с необходимостью их интеграции с другими сервисами, включая передачу данных через интернет. Однако, такая интеграция может создавать уязвимости, которые злоумышленники могут использовать для вмешательства в работу промышленных объектов. Согласно статистике Лаборатории Касперского, в 2023 году треть компьютеров в системах АСУ были атакованы вредоносным ПО. В последние годы все чаще стали подвергаться атакам не только компьютеры, но и программируемые логические контроллеры (ПЛК). Ранее такие контроллеры считались «закрытыми» устройствами, работающими в изолированных локальных сетях и не требующими специальных мер защиты. Однако, с развитием технологий, это положение начало меняться.

Современные контроллеры ОВЕН (ПЛК210, ПЛК200, СПК1хх, СПК210) используют операционную систему OpenWrt на базе ядра Linux и программируются в среде CODESYS V3.5. В данной статье мы рассмотрим средства обеспечения информационной безопасности, которые поддерживаются этими двумя программными комплексами.Ограничение доступа к web-конфигуратору

Ограничение доступа к web-конфигуратору

Web-конфигуратор является основным инструментом для настройки контроллера. Он обеспечивает возможность изменения сетевых параметров ПЛК, создания резервной копии настроек, загрузки приложений CODESYS и многого другого.

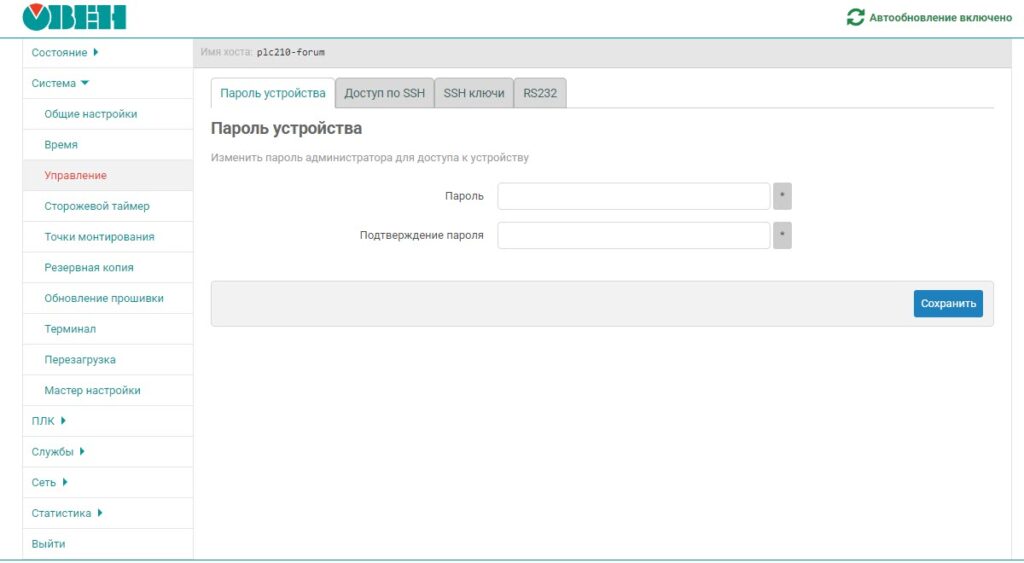

Для доступа к web-конфигуратору требуется авторизация. По умолчанию используются логин «root» и пароль «owen». Рекомендуется установить надежный пароль на этапе настройки, чтобы предотвратить несанкционированный доступ к web-конфигуратору.

Особое внимание следует уделить тому, что те же логин и пароль используются для подключения к терминалу контроллера по протоколу SSH. Это подключение обычно используется для отладки и предоставляет пользователям неограниченные возможности работы в операционной системе контроллера. Именно поэтому это является одной из наиболее желаемых точек проникновения для злоумышленников.

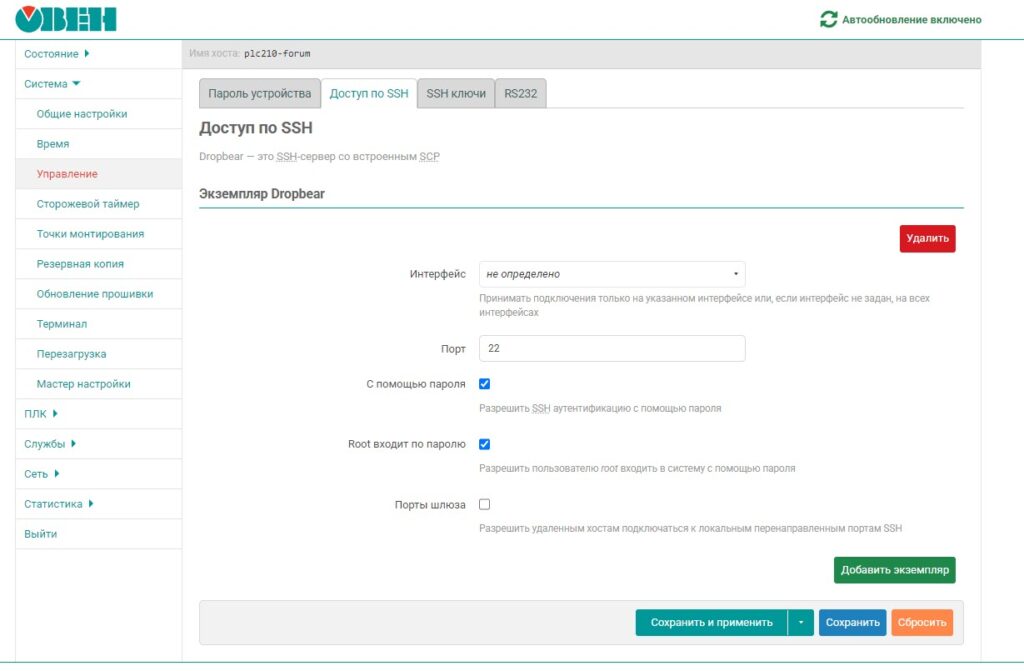

Для обеспечения безопасности доступа по SSH, на вкладке «Система – Управление – Доступ по SSH» можно изменить номер порта SSH-сервера (так как стандартные порты часто проверяются злоумышленниками в первую очередь) и выбрать сетевой интерфейс, по которому он будет доступен (например, можно настроить SSH-сервер только для интерфейса USB). Также на вкладке «Система – Управление – Ключи SSH» можно задать ключ, который будет требоваться на SSH-клиенте для подключения к SSH-серверу контроллера ПЛК. Эти меры помогут усилить безопасность и предотвратить несанкционированный доступ к контроллеру через протокол SSH.

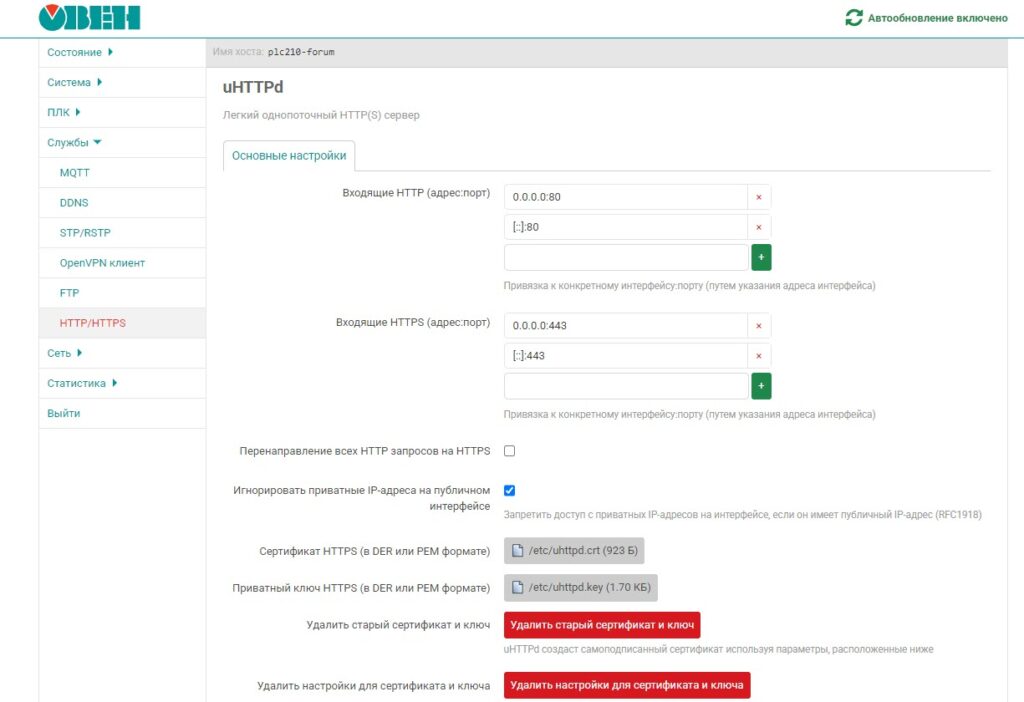

По умолчанию сервер web-конфигуратора поддерживает подключение как по протоколу HTTP (незащищенному), так и по протоколу HTTPS (защищенному). На вкладке «Службы – HTTP/HTTPS» можно изменить номера портов web-конфигуратора и сгенерировать или импортировать сертификаты безопасности для протокола HTTPS. Это позволяет обеспечить защищенное соединение и повысить безопасность при работе с web-конфигуратором контроллера.

Для контроллеров СПК1хх пароль используется не только для доступа к web-конфигуратору и SSH-серверу, но и для экранного конфигуратора. Экранный конфигуратор позволяет настраивать контроллер непосредственно с его дисплея. Это обеспечивает удобство и гибкость при настройке контроллера и позволяет использовать общий пароль для доступа к различным настройкам и

Межсетевой экран (firewall)

Важным компонентом OpenWrt является межсетевой экран, который обеспечивает фильтрацию межсетевого трафика. Это особенно важно, когда ПЛК напрямую подключен к интернету или используется в качестве шлюза между сетью АСУ и корпоративной сетью предприятия.

Настройка межсетевого экрана выполняется в web-конфигураторе на вкладке «Сеть – Межсетевой экран». На вкладке «Правила для трафика» можно указать порты, для которых доступ будет разрешен, а запросы, полученные по другим портам, будут отбрасываться. На вкладке «Перенаправление портов» настраиваются правила маршрутизации, что позволяет использовать ПЛК в качестве шлюза, например, для конфигурирования модулей ввода-вывода, подключенных к ПЛК, с помощью ПК.

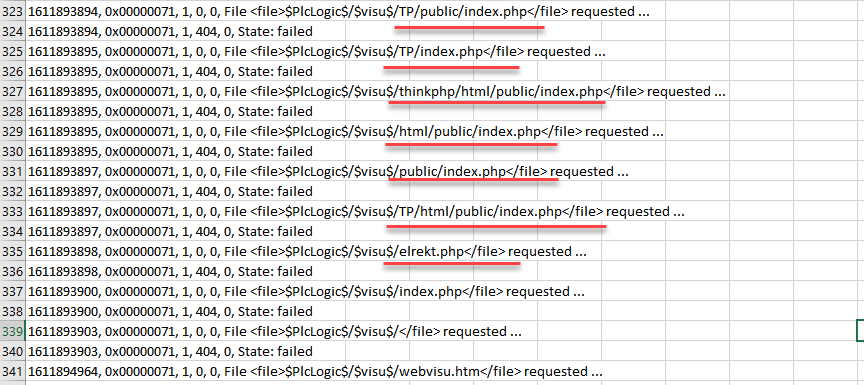

Для предотвращения негативного воздействия интенсивного сканирования на аппаратные ресурсы ПЛК и прекращения работы его web-визуализации или приложения CODESYS, рекомендуется использовать специализированное промежуточное межсетевое оборудование для подключения ПЛК к сети Интернет. Примером такого оборудования может быть промышленный межсетевой экран InfoWatch ARMA Industrial Firewall от компании InfoWatch, который успешно прошел тестирование на совместимость с контроллерами ОВЕН. Это обеспечит дополнительный уровень защиты и обеспечит стабильную работу ПЛК в условиях интенсивного сканирования и потенциальных атак.